Similitudes y diferencias.

La Violación de datos (Data Breach) frente a la Fugas de datos (Data Leaks), no son términos nuevos dentro del mundo de la ciberseguridad y mucha gente los usa indistintamente al ser similares. A menos que usted sea un experto en ciberseguridad, es fácil confundir ambos terminos y si bien estas dos amenazas cibernéticas tienen algunas cosas en común, no son lo mismo.

Para proteger sus datos de forma efectiva, debe comprender los riesgos que se encuentran involucrados; esto implica tener una comprensión sólida de los terminos Data Breach y los Data Leaks, comprender las diferencias es fundamental para evitar la filtración de datos y las fugas de datos. Así que vamos a profundizar en el tema.

- Cybersecurity Capstone: Breach Response Case Studies

- Terrorism Financing

- Cyber Threat Intelligence

- MITRE ATT&CK.

- Calibre, lectura y aprendizaje.

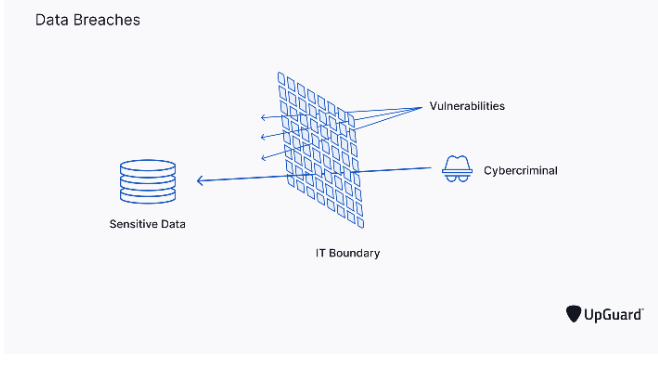

Data Breach.

El Data Breach o Violación de datos, se define como una violación de datos o la exposición de información confidencial de fuentes de datos externas. Una violación de datos ocurre cuando una entidad no autorizada realiza un ataque directo a datos privados. Abundan los ejemplos de violaciones de datos. Por ejemplo, un pirata informático puede entrar en la base de datos del Servidor de aplicaciones Web o alguien puede obligarlo a proporcionar información que no debe (Phishing/Malware). Ejemplo conocido de esto fue la filtración de datos en la cadena hotelera internacional Marriott, donde los piratas informáticos colocaron malware en los sistemas del hotel que no se detectó hasta 2018. Esto comprometió los datos y la información de millones de invitados.

Las violaciones de datos a menudo ocurren por una variedad de razones, que pueden incluir:

- Credenciales débiles y robadas, como contraseñas, nombres de usuario y otras vulnerabilidades explotadas por piratas informáticos.

- Las vulnerabilidades de las aplicaciones mal escritas e implementadas y las puertas traseras en los sistemas de red dan a los piratas informáticos cierto margen de maniobra en su sistema.

- El malware, generalmente permite que los piratas informáticos obtengan acceso a su sistema.

Además de esto, existen otros problemas, incluidos permisos complejos que no están estrictamente controlados por la empresa, amenazas internas, ataques físicos y configuraciones incorrectas. Estos son suficientes para permitir que los piratas informáticos ingresen a su sistema y comprometan el sistema de seguridad de su red.

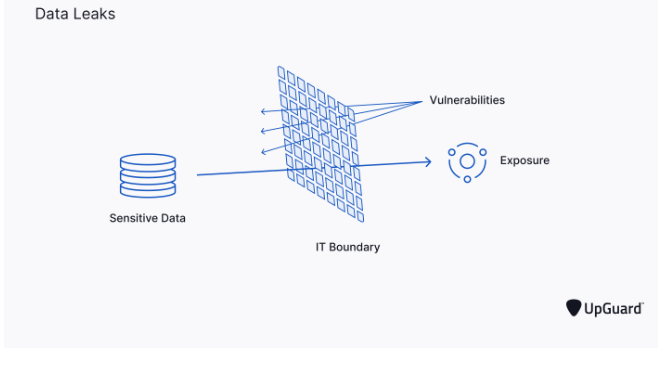

Data Leaks.

A diferencia de una violación de datos, un «Data Leak o Fuga de Datos» es la transferencia no autorizada de información desde dentro de una organización a un destinatario externo. El término también se utiliza cuando los datos se transfieren tanto física como digitalmente.

Las fugas de datos a menudo ocurren en línea a través de transferencias de correo electrónico y transferencias de archivos compartidas. Estos incidentes a menudo se derivan de varios incidentes, principalmente debido a un error humano al enviar correos electrónicos a las personas equivocadas.

También pueden provenir de la transmisión no intencional de información, que ocurre principalmente como resultado de una solicitud. La mayoría de estas violaciones de datos ocurren debido a un error humano y no son de naturaleza maliciosa. Las fugas de datos ocurren debido a errores que ocurren dentro de una organización, lo que puede deberse a:

- En casos menos dramáticos, la fuga de datos puede ocurrir debido a un error humano. Si bien los datos se filtraron desde el exterior, la fuga ocurrió dentro de la organización.

- Ocurre cuando una persona tiene la intención de exponer o desacreditar a una institución o individuo.

- Las violaciones de datos también pueden ocurrir cuando un denunciante habla en contra de los métodos poco éticos que se llevan a cabo en una organización.

En una violación de datos, la información se transmite específicamente desde una sola persona en la organización, generalmente sin malware ni intrusión en el sistema.

Estas son algunas de las razones más comunes de violaciones de datos e infracciones:

- Hacktivists / Hacktivista

- Whistleblowers / Denunciante

- Political Rivals / Oponente político

- Human errors / Error humano

- Extremists / Extremista

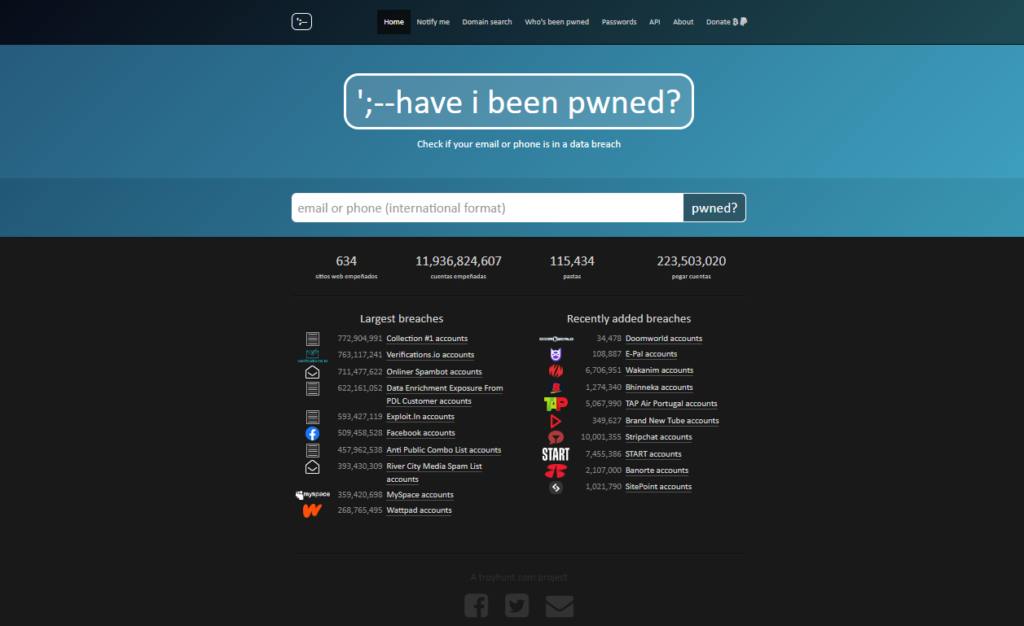

Las Herramientas para el tratamiento de los Data Breach / Data Leaks son las siguientes:

haveibeenpwned / https://haveibeenpwned.com

Base de datos que consta de miles de millones de cuentas filtradas que se vieron comprometidas a través de violaciones de datos y fugas de datos.

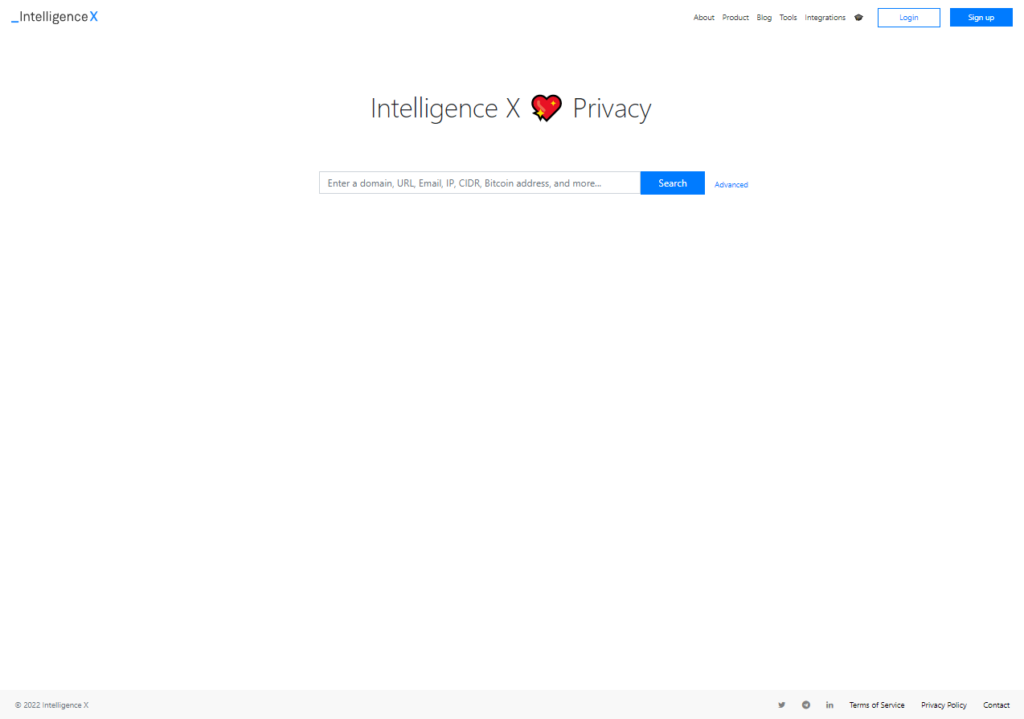

Intelligence X / https://intelx.io

Herramienta de motor de búsqueda de recopilación de información de código abierto. Se diferencia de otros motores de búsqueda porque solo busca términos específicos, como URL y direcciones de correo electrónico.

DeHashed / https://www.dehashed.com

Ofrece a los usuarios más opciones de búsqueda, como nombre, números de teléfono, dirección IP, URL, etc. Permite que las personas descubran si su información personal está disponible en línea o si se ha violado o no algún dato de su empresa.

Las fugas e infracciones de datos populares y cómo acceder a ellas:

- Wikileaks / https://wikileaks.org

- DDO Secrets / https://ddosecrets.com/wiki/Distributed_Denial_of_Secrets

Cómo prevenir violaciones de datos y fugas de datos en 2022.

La motivación para prevenir estos eventos cibernéticos debe ser algo más que evitar el robo de identidad. Las políticas de respuesta a incidentes deben abordar estos eventos tal como las normas de seguridad Norteamericana y Europea HIPPA y GDPR, que si bien imponen un nivel de diligencia adecuada, aplican sobre normas extrangeras no implementadas aún a nivel nacional.

El adoptar estas normas, al menos nos da una idea como a nivel internacional advierten que el precio del incumplimiento es alto, especialmente para industrias altamente reguladas como la atención médica y las finanzas.

Las siguientes son las mejores prácticas de ciberseguridad que podrían ayudar a prevenir fugas de datos, violaciones de datos y los costos considerables de estos eventos:

- Supervise su superficie de ataque interna y externa en busca de exposiciones de seguridad

- Implemente una solución de detección de fugas de datos

- Enseñe al personal cómo reconocer y bloquear los intentos de ingeniería social a través de seminarios web educativos

- Utilice autenticación multifactor

- Utilice una solución de inicio de sesión único para mitigar las contraseñas débiles y el reciclaje de contraseñas.

- Supervise todos los accesos a la red

- Cifre datos en reposo y en tránsito

- Asegure todas las cuentas de acceso privilegiado

Bibliografía:

- Data Leak. (2021, April 6). INCIBE. https://www.incibe.es/protege-tu-empresa/catalogo-de-ciberseguridad/listado-soluciones/data-leak

- What Is a Data Leak? – Definition, Types & Prevention | Proofpoint US. (2022, July 27). Proofpoint. https://www.proofpoint.com/us/threat-reference/data-leak

- Portillo, I. (2019, October 17). Descubriendo que son los Data Leaks y los Data Breaches. Derecho De La Red. https://derechodelared.com/data-leaks-data-breaches/

- HTTPCS. (n.d.). Data Leakage Detection Tool | HTTPCS Cyber Vigilance. Retrieved October 26, 2022, from https://www.httpcs.com/en/data-leakage-detection-darkweb-crawl-tool

- OSINT Framework. (n.d.). Retrieved October 26, 2022, from https://osintframework.com/

Especialista en seguridad de la información, ciberseguridad, redes y telecomunicaciones militares, serví en la Armada de Chile por un período de 27 años dónde lideré equipos de apoyo a operaciones de inteligencia Naval, En los últimos 07 me he dedicado a formalizar una carrera en Ciberseguridad, profundizando mis competencias en Mitre, SOC, CEH, CCNA Security y todo le que este a mi alcance. Espero que mi pequeño blog ayude de alguna manera a quien quiera aprender.

Thank you I have just been searching for information approximately this topic for a while and yours is the best I have found out so far However what in regards to the bottom line Are you certain concerning the supply

Fantastic site Lots of helpful information here I am sending it to some friends ans additionally sharing in delicious And of course thanks for your effort