IBM

Acerca de este Curso

Este curso le proporciona los conocimientos necesarios para adquirir habilidades en Ciberseguridad como parte del programa de Certificado Profesional de Analista de Seguridad Cibernética. Comprenderá las tácticas defensivas de la red, definirá el control de acceso a la red y utilizará herramientas de supervisión de la red. Comprenderá los riesgos de la protección de datos y explorará la protección de puntos finales móviles. Por último, reconocerá diversas tecnologías de escaneado, vulnerabilidades de la seguridad de las aplicaciones y plataformas de inteligencia de amenazas.

Este curso también le proporciona acceso práctico a herramientas de ciberseguridad importantes para un analista de sistemas. Este curso está dirigido a cualquier persona que desee adquirir conocimientos básicos sobre ciberseguridad o como sexto curso de una serie de cursos para adquirir las habilidades necesarias para trabajar en el campo de la ciberseguridad como analista de ciberseguridad. La realización de este curso también le hace elegible para obtener la insignia digital IBM de Inteligencia de Ciberamenazas.

Encontrará más información sobre la insignia en https://www.youracclaim.com/org/ibm/badge/cyber-threat-intelligence.

En este curso, aprenderá a:

- Describir ejemplos de tácticas defensivas de red.

- Discutir conceptos y herramientas de prevención de pérdida de datos y protección de puntos finales.

- Explorar una herramienta de prevención de pérdida de datos y aprender a clasificar los datos en su entorno de base de datos.

- Describir las tecnologías y herramientas de escaneado de vulnerabilidades de seguridad.

- Reconocer las amenazas a la seguridad de las aplicaciones y las vulnerabilidades más comunes.

- Identificar los conceptos clave en torno a la inteligencia sobre amenazas.

- Explorar un producto SIEM y revisar las alertas sospechosas y cómo tomar medidas.

- Cybersecurity Capstone: Breach Response Case Studies

- Terrorism Financing

- Cyber Threat Intelligence

- MITRE ATT&CK.

- Calibre, lectura y aprendizaje.

- Explicar la importancia de mejorar la eficacia de la seguridad

- Identificar los tres pilares de una detección eficaz de las amenazas

- Definir la inteligencia de seguridad

- Enumere las mejores prácticas para la detección inteligente de amenazas

- Explicar cómo utilizar diversos marcos de ciberamenazas

- Describir diversas plataformas y recursos de inteligencia sobre amenazas

- Enumere las publicaciones clave que deben revisarse para obtener información para los planes estratégicos de inteligencia sobre amenazas

- Describa cada paso del mapa estratégico de inteligencia sobre amenazas

- Identificar las fuentes externas de inteligencia sobre amenazas

- Enumere los distintos costes de una violación de la ciberseguridad

- Describir las tendencias, impulsores y amenazas de la ciberseguridad

- Gestione la seguridad de los puntos finales móviles mediante IBM MaaS360

- Explicar la gestión diaria de los puntos finales móviles

- Analice las opciones de seguridad disponibles para los terminales móviles

- Describir las principales vulnerabilidades de los terminales móviles

- Describa Guardium como ejemplo de solución de protección de datos

- Identifique las 12 capacidades críticas para una solución de protección de datos

- Identificar los retos específicos de la industria en materia de seguridad de los datos

- Discutir las trampas más comunes en la seguridad de los datos

- Describa los retos habituales en materia de seguridad de los datos

- Defina la protección y la seguridad de los datos y explique su finalidad

- Describir el formato del archivo de captura de paquetes

- Describir Wireshark

- Explique qué son los analizadores de protocolos de red

- Describir las aplicaciones de escaneo de puertos Nmap y Zenmap

- Describa la información obtenida del escaneado de puertos

- Describir la exploración de puertos

- Explicar cómo utilizar las listas de comprobación de endurecimiento/vulnerabilidad del Center for Internet Security (CIS) Benchmark

- Explicar el uso de la Guía de Implementación Técnica de Seguridad para mejorar la postura global de seguridad

- Explicar cómo utilizar el Sistema Común de Puntuación de Vulnerabilidades (CVSS) para asignar puntuaciones de vulnerabilidad

- Describir cómo se utilizan los escáneres de vulnerabilidades

- Explicar cómo funcionan los escáneres de vulnerabilidades

- Investigue los eventos de ciberseguridad utilizando QRadar Advisor con Watson

- Describa las características y funciones de un ejemplo del sector utilizando QRadar Advisor con Watson

- Explique las ventajas de la inteligencia artificial (IA) para los ciberanalistas

- Enumerar los retos a los que se enfrentan los SOC

- Enumere las ventajas de una solución UBA integrada en un centro de operaciones de seguridad (SOC)

- Describir los casos de uso de la UBA

- Investigue el comportamiento de los usuarios mediante la aplicación IBM QRadar User Behavior Analytics (UBA)

- Analice e informe sobre eventos de ciberseguridad utilizando IBM QRadar SIEM

- Explicar las características de QRadar para el análisis de seguridad

- Discutir las diferentes soluciones SIEM y sus componentes

- Describir las consideraciones clave para desplegar un sistema SIEM

- Explore el papel del SIEM en las redes y modere los centros de operaciones de seguridad

- Definir los términos clave de la gestión de eventos de información de seguridad (SIEM)

- Investigue las amenazas a la ciberseguridad mediante el flujo de trabajo del analista de QRadar

- Describa la estructura de un equipo de caza de ciberamenazas

- Aplique los conceptos de caza de ciberamenazas a un ejemplo de la industria

- Explique el objetivo principal de la caza de ciberamenazas del SOC

- Explicar por qué los SOC necesitan realizar una caza de amenazas

- Discutir las tendencias y retos cibernéticos globales

Semana 1.

En este módulo investigará varios recursos de inteligencia sobre amenazas.

Objetivos de aprendizaje

Semana 2.

En este módulo aprenderá sobre las herramientas y los riesgos de la prevención de la pérdida de datos, así como a gestionar los puntos finales móviles.

Objetivos de aprendizaje

Semana 3.

En este módulo aprenderá diversas tecnologías de escaneado y cómo se aplican a la ciberseguridad.

Semana 4.

En este módulo aprenderá sobre las plataformas SIEM y aplicará sus conocimientos.

Semana 5.

En este módulo, aprenderá sobre la caza de amenazas y cómo se utiliza la caza proactiva de amenazas en un Centro de Operaciones de Seguridad o SOC.

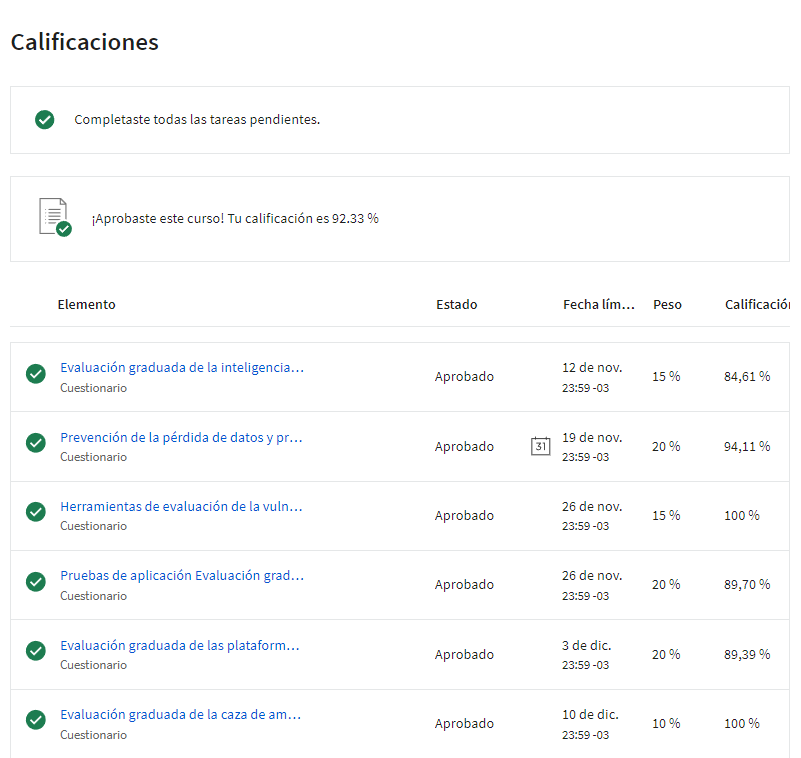

Certificado de Aprobación.

Fuente: © 2022 Coursera Inc. Todos los derechos reservados. (n.d.). Cyber Threat Intelligence. Coursera. Retrieved August 12, 2022, from https://www.coursera.org/learn/ibm-cyber-threat-intelligence

Especialista en seguridad de la información, ciberseguridad, redes y telecomunicaciones militares, serví en la Armada de Chile por un período de 27 años dónde lideré equipos de apoyo a operaciones de inteligencia Naval, En los últimos 07 me he dedicado a formalizar una carrera en Ciberseguridad, profundizando mis competencias en Mitre, SOC, CEH, CCNA Security y todo le que este a mi alcance. Espero que mi pequeño blog ayude de alguna manera a quien quiera aprender.

It’s like you read my mind You seem to know so much about this, like you wrote the book. I believe you could use a few pictures to drive home the message, but other than that this is a wonderful site. I’ll definitely be back.

I loved even more than you will get done right here. The picture is nice, and your writing is stylish, but you seem to be rushing through it, and I think you should give it again soon. I’ll probably do that again and again if you protect this hike.

Its like you read my mind You appear to know so much about this like you wrote the book in it or something I think that you can do with a few pics to drive the message home a little bit but other than that this is fantastic blog A great read Ill certainly be back

Wonderful web site Lots of useful info here Im sending it to a few friends ans additionally sharing in delicious And obviously thanks to your effort