IBM

Acerca de este Curso

Este curso le proporciona los conocimientos necesarios para adquirir competencias en ciberseguridad como parte de los programas de certificados profesionales en ciberseguridad de IBM. Explorará las metodologías de respuesta a incidentes y los modelos de seguridad. Aprenderá a reconocer y categorizar los principales tipos de vulnerabilidades y ataques asociados contra las organizaciones actuales. Explorará en profundidad varias brechas pasadas y recientes para aprender cómo se detectaron y qué se hizo o se podría haber hecho para reducir el riesgo de amenaza para la organización. Por último, explorará los costes de las brechas de datos a través de estudios de investigación y brechas bien conocidas. Este curso requiere que seleccione e investigue una brecha de ciberseguridad de actualidad y aplique sus conocimientos y habilidades de este curso y de cursos anteriores de ciberseguridad para analizar el tipo de ataque, la cronología del ataque, los sistemas vulnerables y cualquier oportunidad perdida. Este proyecto será calificado por sus compañeros en el curso. Este curso está dirigido a cualquier persona que desee explorar ejemplos de brechas de ciberseguridad para trabajar en el campo de la ciberseguridad como analista de ciberseguridad o especialista en ciberseguridad. La finalización de este curso también le hace elegible para ganar el Capstone de Ciberseguridad: Breach Response Case Studies Insignia digital IBM.

En este curso, aprenderá a:

- Aplicar metodologías de respuesta a incidentes.

- Investigar y describir un ataque de watering hole.

- Investigar y describir las amenazas de ransomware y las consecuencias para la organización.

- Investigar y describir las brechas de terceros y cómo afectan a una organización.

- Investigar y describir los efectos de un ataque de phishing.

- Investigar y describir un ataque a un punto de venta y el coste aproximado de las brechas de datos.

- Realizar un estudio de caso sobre un ciberataque y una brecha actuales.

- Cybersecurity Capstone: Breach Response Case Studies

- Terrorism Financing

- Cyber Threat Intelligence

- MITRE ATT&CK.

- Calibre, lectura y aprendizaje.

- Reading: Introducción al curso

- Reading: Gane una insignia digital de IBM

- Vídeo: Ciclo de vida de la respuesta a incidentes del NIST – Equipos

- Vídeo: Ciclo de vida de la respuesta a incidentes del NIST

- Reading: Aplicar la respuesta a incidentes

- Cuestionario de práctica: Comprobación de conocimientos sobre gestión de incidentes

- Vídeo: Marco de ciberataques IBM X-Force IRIS

- Vídeo: ¿Qué es una violación?

- Reading: Centro de mando de X-Force

- Reading: Índice X-Force de Inteligencia sobre Amenazas 2023

- Cuestionario de práctica: Comprobación de conocimientos sobre marcos de ciberataques

- Vídeo: Cronología del ataque al objetivo

- Vídeo: Vulnerabilidades del ataque al objetivo

- Vídeo: Ataque al abrevadero

- Cuestionario de práctica: Casos prácticos Comprobación de conocimientos

- Vídeo: Panorama de las estafas de phishing

- Reading: Explorando los pasos hacia la recuperación

- Vídeo: Estudio sobre el phishing por correo electrónico

- Reading: ¿Puede detectar la diferencia?

- Vídeo: Impacto del phishing

- Cuestionario de práctica: Introducción a las estafas de phishing Comprobación de conocimientos

- Vídeo: Estudio de casos de phishing: Google y Facebook

- Cuestionario de práctica: Estudio de casos de phishing Comprobación de conocimientos

- Vídeo: Panorama general de las infracciones en los puntos de venta

- Vídeo: Malware PoS

- Reading: PoS Skimming

- Reading: La cadena de muerte cibernética en las violaciones de PoS

- Cuestionario de práctica: Introducción a los ataques a los puntos de venta Comprobación de conocimientos

- Vídeo: Estudio de caso de PoS – Home Depot

- Cuestionario de práctica: Estudio de caso PoS: Home Depot Knowledge Check

- Vídeo: panorama general de las infracciones de terceros

- Vídeo: impactos de las violaciones de terceros

- Reading: Lista de infracciones de terceros

- Cuestionario de práctica: Comprobación de los conocimientos sobre infracciones de terceros

- Vídeo: infracción de terceros – Quest Diagnostics

- Reading: Plan de ruptura

- Vídeo: Visión general del ransomware

- Reading: Tendencias emergentes en ransomware

- Vídeo: Ejemplos de ransomware

- Reading: El ransomware de las cosas

- Cuestionario de práctica: Comprobación de conocimientos sobre ransomware

- Vídeo: Caso práctico de ransomware – Ciudad de Atlanta

- Cuestionario de práctica: Estudio de caso sobre ransomware Knowledge Check

- Vídeo: Introducción al proyecto Peer-to-Peer Applied – Filtraciones de datos

- Reading: Examen de certificación CC: Gratis por tiempo limitado

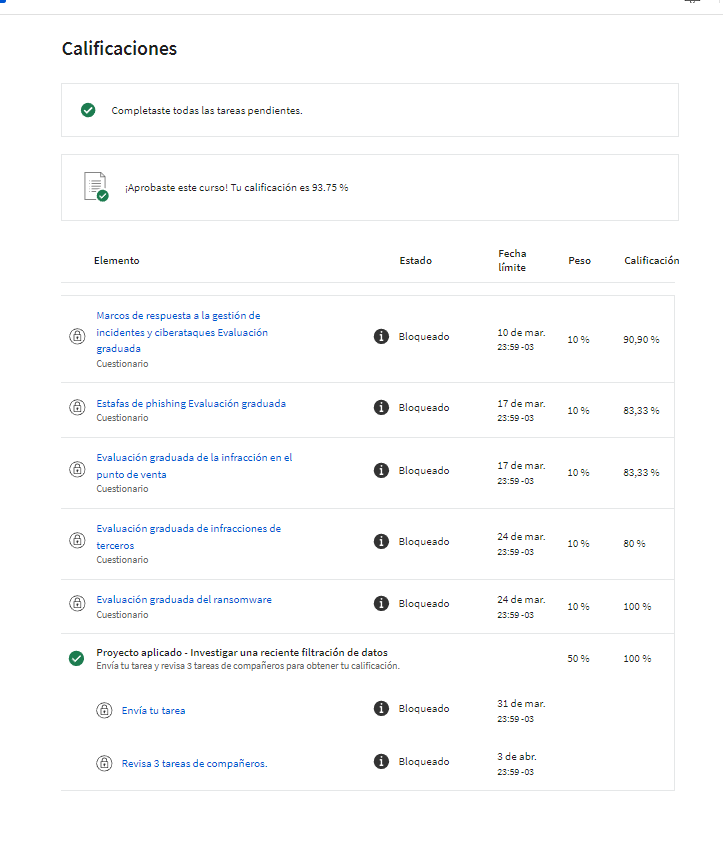

Semana 1.

Marcos de respuesta a la gestión de incidentes y ciberataques

En este módulo, revisará la Respuesta a la Gestión de Incidentes y explorará en detalle uno de los marcos para el Ciberataque.

7 videos, 5 lecturas, 3 cuestionarios de práctica

Calificado: Marcos de respuesta a la gestión de incidentes y ciberataques Evaluación graduada

Semana 2.

Estafas de phishing

En este módulo, aprenderá sobre las estafas de phishing en detalle y explorará un estudio de caso de un ataque de phishing a dos corporaciones.

4 videos, 2 lecturas, 2 cuestionarios de práctica

Calificado: Estafas de phishing Evaluación graduada

Infracción en el punto de venta

En este módulo, aprenderá sobre las infracciones en los puntos de venta y las repercusiones para una organización a través de casos prácticos.

3 videos, 2 lecturas, 2 cuestionarios de práctica

Calificado: Evaluación graduada de la infracción en el punto de venta

Semana 3.

Incumplimiento de terceros

En este módulo, aprenderá sobre las infracciones de terceros y las repercusiones para una organización a través de casos prácticos.

3 videos, 2 lecturas, 1 cuestionario de práctica

Calificado: Evaluación graduada de infracciones de terceros

El Ransomware

En este módulo, usted aprenderá acerca de las violaciones de Ransomware y los impactos a una organización a través de estudios de caso.

3 videos, 2 lecturas, 2 cuestionarios de práctica

Calificado: Evaluación graduada del ransomware

Semana 4.

Aplique su destreza – Infracciones de datos

En este módulo, aprenderá a aplicar su destreza para reconocer las violaciones de datos, las vulnerabilidades y los costes de una empresa concreta.

1 video, 1 lectura

Calificado: Proyecto aplicado – Investigar una reciente filtración de datos

Certificado de Aprobación.

Fuente: © 2022 Coursera Inc. Todos los derechos reservados. (n.d.). Cybersecurity Capstone: Breach Response Case Studies. Coursera. Retrieved August 12, 2022, from https://www.coursera.org/learn/ibm-cybersecurity-breach-case-studies/home/info

Especialista en seguridad de la información, ciberseguridad, redes y telecomunicaciones militares, serví en la Armada de Chile por un período de 27 años dónde lideré equipos de apoyo a operaciones de inteligencia Naval, En los últimos 07 me he dedicado a formalizar una carrera en Ciberseguridad, profundizando mis competencias en Mitre, SOC, CEH, CCNA Security y todo le que este a mi alcance. Espero que mi pequeño blog ayude de alguna manera a quien quiera aprender.