Introducción.

Catalogada como infraestructura crítica, la industria de la energía se hace imprescindible para nuestras operaciones comerciales, seguridad, comodidad y bienestar en general. Esto se ha vuelto aún más evidente con desastres de la naturaleza como fue la supertormenta Sandy [1] y la actual pandemia de Covid-19.

No hay duda que se debe asegurar un suministro de energía seguro y altamente confiable, especialmente frente a restricciones físicas como cables caídos y daños al equipamiento que conforma el entorno, así como también los requisitos que debe cumplir el personal para cierres y confinamiento de trabajo remoto desde casa y oficinas. Son estas situaciones las que no solo demuestran nuestra confianza y dependencia en sistemas operativos flexibles, adaptables y resilientes, sino que también la seguridad que otorguen las redes informáticas necesarias, tanto desde el punto de vista de un usuario técnico en su labor de controlador especializado, un determinado sensor de activos y la perspectiva de un control SCADA.

El objetivo de este artículo es dar a conocer y analizar la publicación “Alignment of NERC CIP and ISO27001” [2], dando así una aproximación inicial de ambas normativas en un trabajo que guíe futuras directrices que protejan la seguridad de la información en infraestructuras críticas del sector energético, entender que tan factible es realizar un «information crossing map» de NERC-CIP e ISO 27001, tomando en cuenta los nuevos cambios presentes en ISO 27002:2022.

- Cybersecurity Capstone: Breach Response Case Studies

- Terrorism Financing

- Cyber Threat Intelligence

- MITRE ATT&CK.

- Calibre, lectura y aprendizaje.

Desarrollo del Articulo.

Según Chebra, R. (2021, May 13) [2], nos enuncia y define la industria energética como la “infraestructura crítica fundamental para todas las operaciones comerciales, de seguridad, de comodidad y el bienestar general”.

Indudablemente, existe la condición de garantizar el suministro de energía de manera segura y altamente confiable, particularmente cuando se enfrentan a limitaciones físicas, infraestructura dañada, o de trabajo remoto. Las situaciones descritas manifiestan claramente lo dependiente que somos de tecnologías tanto de la información como las industriales, debiendo estar estas en capacidad de adaptación y soportar los cambios que nos lleven a una continuidad en el servicio prestado por sobre una estructura basada en sensores (OT) y no solo en controladores, software y bases de datos (TI).

El estar expuestos a la tecnología de activos en la red, la utilización coincidente de redes de comunicaciones que generan datos en tiempo real, así como el transporte de dichos datos que se utilizan para dar a conocer la situación casi en tiempo real de nuestros sensores y activos gracias a un control operativo, son singularidades que ofrecen oportunidades de información detallada, pero también expone de forma significativa la empresa a verse comprometida por amenazas. Agregar a esta información un acceso remoto para un usuario técnico, también puede acrecentar la premura de un mayor nivel de sofisticación para asegurar el cumplimiento y la integridad operativa de la infraestructura crítica energética.

North American Electric Reliability Corporation I NERC [3], National Institute of Standards and Technology I NIST [4], junto a otros han satisfecho el esfuerzo para asegurar estos sistemas de control industrial a gran escala. Muchos de los requisitos estipulados en NERC [5] se concentran primeramente en sistemas a granel, aun cuando su abstracción, conformidad y prácticas son aplicables a los sistemas de distribución y otros activos. Con las nuevas fuentes de suministro, como los recursos de energía distribuida y la extensión de muchas de las reglas aplicadas a los sistemas a granel, es que ahora se debe acomodar a una mayor heterogeneidad y diversificación de activos.

Noviembre de 2019, NERC realizó su IV ejercicio de seguridad de red (GridEx), que cada dos años y tal como lo denomina su nombre, lleva a cabo un ejercicio de seguridad de red y respuesta ante emergencias. El ejercicio se desarrolló en dos días de juego distribuido y brindó la oportunidad a las partes interesadas en la industria eléctrica de responder a los ataques cibernéticos y físicos simulados que afectaron el funcionamiento confiable de la red, cumpliendo la misión de NERC de asegurar la confiabilidad del BPS norteamericano (Bulk Power System / S stema de Energía a Granel ). Dirigido por el Centro de Intercambio y Análisis de Información Eléctrica de NERC (E-ISAC) GridEx V fue el mayor ejercicio de seguridad de red distribuido geográficamente hasta la fecha. Entre las recomendaciones clave que resultan de este ejercicio, está la necesidad de que todas las partes, incluidos el DOE (Department of Energy), la aplicación de la ley y los gerentes de las instalaciones, coordinen la planificación, la respuesta y la mitigación de los riesgos. Esto se ha agudizado aún más con la gran cantidad de empleados que se aíslan y trabajan desde casa.” [6]

Sabemos que dentro de nuestra industria, son abundantes y proporcionados los estándares que en la actualidad se concentran en medidas sobre la seguridad física. Estándares como ISO 27001 van mucho más allá de la implementación de medidas de salvaguarda técnica.

Suministra un escenario de protección y políticas para obtener metas comerciales para la seguridad de la información, determina políticas de control y expectativas, otorgar recursos para llevar a cabo esto y verifica regularmente la efectividad de los planes.

En la actualidad, la panorámica de riesgos cibernéticos cubre desde OT / IT inclusive la totalidad de una empresa.

Brian Smith, CISSP y el consultor principal de seguridad cibernética de EnerNex, ha estado trabajando con muchos clientes de servicios públicos para ayudarlos a revisar y cumplir con los requisitos de NERC CIP en áreas como redes de comunicación, sistemas de automatización, SCADA y aplicaciones de tele-protección. Brian señaló: “entre algunas de las áreas de desafío más grandes que se han visto en nuestra industria, se derivan del hecho de que los estándares NERC CIP están impactando a más y más grupos dentro de la utilidad y la necesidad de tener los grados correspondientes de comprensión de estos estándares en el nivel de trabajo. Dos áreas específicas en el lado de la tecnología donde los clientes de servicios públicos han estado y siguen enfrentando desafíos implican la evolución a la tecnología basada en IP para comunicaciones internas y externas en subestaciones de transmisión y el mayor uso de la tecnología de virtualización.» [6]

Brian a su vez afirma que: “Cuando se trata de comunicaciones IP relacionadas con subestaciones de transmisión, el uso de soluciones seriales o no enrutables proporcionó cierto grado de aislamiento en el pasado de la mayor parte de los requisitos de NERC CIP. Aquí, el enfoque del esfuerzo a menudo se dirigió hacia cosas como el documentar cómo los sistemas heredados en las subestaciones estaban exentos (en v3) o que los requisitos mínimos aplicados (en v5) por el uso de comunicaciones no enrutables a los activos cibernéticos cubiertos por el estándar NERC CIP. Pero este mundo está cambiando, y las empresas de servicios públicos están descubriendo que a medida que las tecnologías de comunicación evolucionan dentro de sus entornos, las cosas no son tan sencillas como antes. Sin una imagen común y una perspectiva de extremo a extremo, lo que podría parecer un simple cambio o evolución en el sistema general puede dar lugar a importantes implicaciones de cumplimiento si ciertos umbrales se activan inadvertidamente (por ejemplo, algo que se clasifica como conectividad externa enrutable cuando se cambia la configuración de un enrutador). Como esta área a menudo involucra múltiples grupos de TI y OT, la falta de un entendimiento común aumenta la probabilidad de que el impacto de cualquier cambio en el sistema en la obligación general de cumplimiento de la empresa de servicios públicos no se detecte hasta después de que los sistemas actualizados se pongan en producción, lo que podría conducir a un hallazgo de auditoría o autoinforme.» [6]

Brian indica además que, “Para la virtualización, esta es un área donde las tendencias y prácticas actuales en el mundo de TI no son completamente compatibles con respecto al cumplimiento de NERC CIP. En su mayor parte, los estándares NERC CIP son silenciosos en cuanto a cómo se aplican a la virtualización. Por esta razón, la separación física se ha convertido en la norma al segregar los sistemas cibernéticos del sistema eléctrico a granel NERC CIP de los sistemas cibernéticos NERC CIP. El uso de una única plataforma de hardware y tecnología de virtualización, como una LAN virtual o un hipervisor que aloja máquinas virtuales para los activos cibernéticos NERC CIP y Non-NERC CIP, pone en riesgo una utilidad. Si bien NERC está trabajando en actualizaciones para abordar la virtualización, el proceso para producir los estándares actualizados y obtener la aprobación de FERC no es rápido, por lo que tomará tiempo antes de que algo cambie en ese frente. Los estándares NERC CIP han hecho un buen trabajo al lograr que la industria aborde la estructura y la gobernanza de los programas de seguridad relacionados con los activos cibernéticos que pueden afectar el sistema eléctrico a granel. La deficiencia es que están muy enfocados en esta área y no se aplican a ninguna otra área de un entorno de servicios públicos, como la distribución o la infraestructura de medición avanzada.»

Si bien NERC CIP es una guía cibernética fundamental, muchas otras industrias han adoptado la norma internacional ISO27001 como su marco para la Gestión de la Seguridad de la Información (ISIM).

John Verry, Director de Seguridad de la Información (CISO) de Pivot Point Security, ha sido un líder que contribución a varios clientes de la industria a centrarse en el cumplimiento y la certificación ISO 27001 y señala el valor de seguir este marco para los servicios públicos de energía.

“El objetivo neto de cualquier regulación de seguridad de la información, incluido NERC, es garantizar que los riesgos de seguridad de la información se gestionen de manera efectiva. En su génesis (2003), los estándares NERC CIP se centraron en gestionar riesgos altamente específicos para los activos cibernéticos críticos. En ese momento, desarrollar una guía enfocada

era definitivamente el enfoque correcto. Aprovechar un marco integral como ISO 27002 en ese momento habría sido similar a usar una pistola de elefante en una caza de mosquitos ”, dijo Verry.

Continuó: “Sin embargo, creo que la confluencia de una serie de tendencias recientes hace que ahora sea un muy buen momento para que las organizaciones energéticas consideren fuertemente aprovechar ISO 27001 para simplificar el funcionamiento de sus programas de Seguridad de la Información y Privacidad. Estas tendencias incluyen:

- NERC-CIP ha crecido cada vez más en alcance, especialmente después de julio de 2020 cuando entraron en juego las cinco normas adicionales, por lo que ISO 27001 ahora está «derecho» para la mayoría de las organizaciones energéticas.

- La industria energética y su cadena de suministro han evolucionado notablemente. Cada vez más, lo que alguna vez fueron elementos aislados de la solución más amplia ahora están «conectados», y la nube es cada vez más un componente de la solución general. La energía es cada vez más parte de Internet de las cosas, ya sea que las empresas de servicios públicos quieran eso o no. Los desafíos integrales necesitan enfoques integrales, probados, como ISO 27001.

- Muchas organizaciones en la cadena de suministro de energía han adoptado ISO 27001 (p.Ej., medidores inteligentes, aplicaciones de pago de servicios públicos SaaS, compañías solares, sistemas comerciales de gestión de iluminación, respuesta a la demanda, etc.). El apalancamiento ISO 27001, para una cadena de suministro que ya está aprovechando ISO 27001, simplifica enormemente la gestión del riesgo de la cadena de suministro (CIP-013-1, que entro en vigencia en julio de 2020).

- ISO 27001 ha evolucionado para abordar mejor los atributos únicos de la industria energética. En 2013, ISO lanzó ISO 27019, que es una guía de implementación específica de la industria de energía y servicios públicos. Agrega 9 nuevos controles y 22 controles existentes para abordar desafíos energéticos específicos como asegurar las comunicaciones SCADA, la segregación de TI / OT y asegurar sitios periféricos como subestaciones. Abordar los riesgos específicos de la energía con un vocabulario energético simplifica notablemente su uso.

- Las regulaciones de privacidad como CCPA y GDPR son un desafío creciente para las organizaciones energéticas. ISO 27701, una extensión certificable a ISO 27001, proporciona una solución elegante para administrar la privacidad y la seguridad de la información en un sistema de gestión unificado. disminuye la complejidad y los gastos generales operativos, ya que reduce ampliamente el riesgo.»

John indica además: “Aprovechar una receta probada como ISO 27001 proporciona un enfoque simplificado para hacer frente a la creciente gama de regulaciones / estándares / orientación que impactan en la industria energética (p. Ej., NERC, NCSF, CCPA, CA SB-327, NISTIR 7628, etc.).

La certificación ISO 27001 brinda a las partes interesadas clave un alto nivel de confianza en que usted está administrando los riesgos de seguridad de la información y privacidad de manera consistente con las mejores prácticas y las leyes / regulaciones relevantes.»

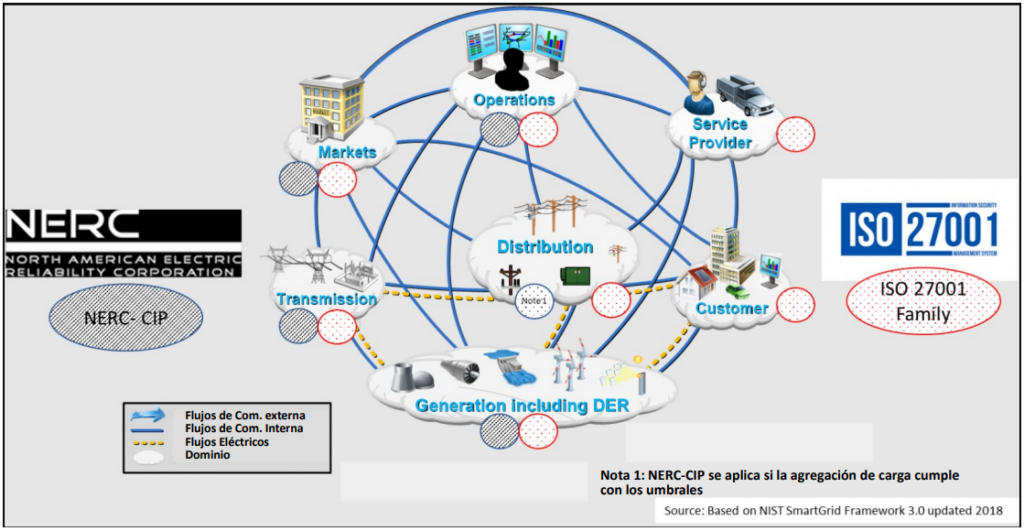

Para ayudar a visualizar la relación de NERC-CIP y el marco familiar ISO 27001, el siguiente gráfico basado en el Marco de red inteligente de NIST muestra cómo estos estándares se alinean y complementan entre sí:

NERC-CIP e ISO 27001 / ISO27019 juntos pueden formar un marco cibernético integral que ayuda a asegurar la protección de los activos, los respectivos centros de Generación, Transmisión y Distribución, y la empresa y las interacciones con terceros.

Conclusión.

La implementación de un SGSI en base a NERC-CIP, ISO 27001 e ISO 27002:2022 como proyecto estratégico en el sector energetico, es crucial para proteger, cubrir y adelantarse a una futura normativa obligatoria de la comisión Nacional de Energía (CNE).

Una norma técnica que obligue a las organizaciones del sector energético a estandarizar todo un SGSI, no deberia solo tener implementado ISO 27001, ya que las modificaciones que presenta esta al año 2022, no son suficientes para cubrir aquellos aspectos tecnicos que por ejemplo presenta el sector electrico, muchas de las clausulas que contienen no solo deberia basarse en la certificación ISO, pero si al menos ser implementadas.

Sobre los autores.

Ron Chebra, Vicepresidente de Modernización de Redes en EnerNex (http://www.enernex.com), tiene más de 35 años de experiencia en redes de comunicaciones, aplicaciones de telemetría y sistemas relacionados con la energía. Tiene un profundo

conocimiento operativo en soluciones tecnológicas en áreas como Microgrids, Renewable Energy Integration, Smart Grid, Distribution Automation (DA), Advanced Metering Infrastructure (AMI) y Demand Response.

Brian Smith, CISSP, es consultor principal de EnerNex (http://www.enernex.com), y tiene más de 28 años de experiencia en el campo de la utilidad eléctrica con una amplia experiencia en seguridad cibernética de sistemas de control industrial, cumplimiento de NERC CIP, comunicaciones de servicios públicos, sistemas de automatización de servicios públicos, integración, redes, control de supervisión y adquisición de datos (SCADA), Energía Sistemas de gestión (EMS) y aplicaciones de teleprotección.

John Verry, Auditor Principal 27001, CISA, CTPRP, CRISC, es el CISO de Pivot Point Security (https://www.pivotpointsecurity.com) donde ha brindado servicios valiosos a una variedad de clientes en la industria energética. Él y su equipo son líderes en certificación / cumplimiento ISO27001 y actúan como los Oficiales de Seguridad de Información de Jefe Virtual (vCISO) para un conjunto selecto de clientes.

Referencias:

[1]. Arroyo, L. (2012, October 30). BBC Mundo – Noticias – Minuto a minuto – Sandy deja una estela de destrucción en EE.UU. bbc.com. Retrieved February 21, 2022, from https://www.bbc.com/mundo/noticias/2012/10/121029_livetext_supertormenta_sandy_ao

[2]. Chebra, R. (2021, May 13). Alignment of NERC CIP and ISO27001. Energy Central. Retrieved February 21, 2022, from https://energycentral.com/c/iu/alignment-nerc-cipand-iso27001

[3]. Copyright © 2022 North American Electric Reliability Corporation. (n.d.). NERC. Nerc.Com. Retrieved May 14, 2022, from https://www.nerc.com

[4]. nist.gov/publications. (2022, May 12). National Institute of Standards and Technology. NIST. Retrieved May 14, 2022, from https://www.nist.gov

[5]. Copyright © 2022 North American Electric Reliability Corporation. (n.d.-a). Compliance Analysis and Certification. Nerc.Com. Retrieved May 14, 2022, from https://www.nerc.com/pa/comp/CAC/Pages/Default.aspx

[6]. Ledesma, K. (2021, October 7). GridEx: How exercising response and recovery supports grid reliability. Securitymagazine.Com. Retrieved May 14, 2022, from https://www.securitymagazine.com/articles/96260-gridex-how-exercising-responseand-recovery-supports-grid-reliability

Especialista en seguridad de la información, ciberseguridad, redes y telecomunicaciones militares, serví en la Armada de Chile por un período de 27 años dónde lideré equipos de apoyo a operaciones de inteligencia Naval, En los últimos 07 me he dedicado a formalizar una carrera en Ciberseguridad, profundizando mis competencias en Mitre, SOC, CEH, CCNA Security y todo le que este a mi alcance. Espero que mi pequeño blog ayude de alguna manera a quien quiera aprender.

You’re a highly talented blogger, and this is incredibly interesting. I’ve subscribed to your feed and am eager to read more of your amazing posts. I’ve also shared your website on my social media accounts!

Thank you very much for your words, I will be delighted to continue in communication with you and delve deeper into those matters of interest to you, feel free to write to me directly on Telegram https://t.me/+c_SQll3hYvtiZjhh

I loved even more than you will get done right here. The picture is nice, and your writing is stylish, but you seem to be rushing through it, and I think you should give it again soon. I’ll probably do that again and again if you protect this walk.

I will be happy to know your advice to improve this blog, so you can contact me directly on my Telegram https://t.me/+c_SQll3hYvtiZjhh

Wow wonderful blog layout How long have you been blogging for you make blogging look easy The overall look of your site is great as well as the content

you are in reality a good webmaster The website loading velocity is amazing It sort of feels that youre doing any distinctive trick Also The contents are masterwork you have done a fantastic job in this topic

Fantastic site A lot of helpful info here Im sending it to some buddies ans additionally sharing in delicious And naturally thanks on your sweat

I do trust all the ideas youve presented in your post They are really convincing and will definitely work Nonetheless the posts are too short for newbies May just you please lengthen them a bit from next time Thank you for the post