Acerca de este Curso

Este curso le brinda los antecedentes necesarios para comprender el cumplimiento clave de la seguridad cibernética y los estándares de la industria. Será importante que aprenda este conocimiento sin importar qué rol de seguridad cibernética le gustaría adquirir o tener dentro de una organización.

Aprenderá los comandos básicos para la administración de usuarios y servidores en relación con la seguridad. Necesitará esta habilidad para poder comprender las vulnerabilidades dentro de los sistemas operativos de su organización.

Aprenderá los conceptos de seguridad de punto final y administración de parches. Ambos temas son importantes para mantener los sistemas actualizados y evitar incidentes de ciberseguridad contra una organización.

Finalmente, aprenderá habilidades profundas sobre criptografía y encriptación para comprender cómo estos conceptos afectan el software dentro de una empresa.

Este curso está destinado a cualquier persona que quiera obtener una comprensión básica de los marcos de seguridad, el cumplimiento, la gestión de puntos finales, el cifrado o la criptografía o como el tercer curso de una serie de cursos para adquirir la habilidad como analista de ciberseguridad junior.

- Cybersecurity Capstone: Breach Response Case Studies

- Terrorism Financing

- Cyber Threat Intelligence

- MITRE ATT&CK.

- Calibre, lectura y aprendizaje.

Semana 1.

Compliance Frameworks and Industry Standards

En este módulo, aprenderá la importancia de comprender los marcos de cumplimiento y los estándares de la industria en relación con la ciberseguridad. Aprenderá e investigará recursos adicionales del Instituto Nacional de Estándares y Tecnología, el Instituto Americano de CPA y el Centro para la Seguridad en Internet. Aprenderá diferentes estándares de la industria para las industrias de atención médica y tarjetas de pago.

Objetivos de aprendizaje

- Describa los desafíos que enfrentan las organizaciones que requieren cumplimiento y regulación.

- Describir los requisitos clave de privacidad y protección de datos del RGPD.

- Describir las diferencias entre los controles y los informes SOC1, SOC2 y SOC3.

- Definir las tres reglas establecidas como estándares para la Ley de Portabilidad y Responsabilidad de Seguros Médicos (HIPAA).

- Describir el Estándar de seguridad de datos de la industria de tarjetas de pago (PCI DSS).

- Describir las diferencias entre los controles básicos, fundacionales y organizativos del Centro para la seguridad en Internet (CIS).

Semana 2

Client System Administration, Endpoint Protection and Patching

En este módulo, aprenderá sobre la administración del sistema del cliente, la protección de puntos finales y la aplicación de parches. Aprenderá las diferencias entre la protección de punto final; protección y detección de terminales; y administración unificada de terminales. Aprenderá qué es la aplicación de parches y el proceso de aplicación de parches que ejecutan la mayoría de las organizaciones para proteger sus entornos de las amenazas.

Objetivos de aprendizaje

- Defina un cliente en relación con un sistema informático.

- Describir los conceptos básicos de la protección y respuesta de endpoints.

- Describir los beneficios de Unified Endpoint Management (UEM).

- Comprenda por qué la aplicación de parches es importante para evitar las amenazas a la ciberseguridad.

Semana 3

Server and User Administration

En este módulo aprenderá sobre la gestión de usuarios para Windows y Linux. También aprenderá sobre las vulnerabilidades de seguridad tanto para los sistemas operativos como para los componentes clave que debe tener en cuenta a medida que desarrolla habilidades en la industria de la ciberseguridad.

Objetivos de aprendizaje

- Describir el principio de privilegios mínimos.

- Describir las consideraciones de administración de seguridad de Windows.

- Describir las características del directorio activo.

- Describir los conceptos básicos del sistema operativo Linux, incluida la gestión de usuarios, los comandos y los componentes.

Semana 4

Cryptography and Compliance Pitfalls

En este módulo, aprenderá sobre criptografía y encriptación a través de los ojos de un probador de penetración. Aprenderá sobre las trampas comunes que enfrentan las organizaciones con la criptografía, especialmente cuando desarrollan productos. Aprenderá los diferentes estados digitales de los datos, incluidos los datos en reposo, los datos en uso y los datos en tránsito. Aprenderá sobre hashing y cómo se relaciona con el cifrado.

Objetivos de aprendizaje

- Definir criptografía y encriptación.

- Describir los estados digitales de los datos.

- Defina las trampas comunes de la criptografía.

- Describir hash y su propósito en el cifrado.

- Describir las trampas comunes del uso de hashing.

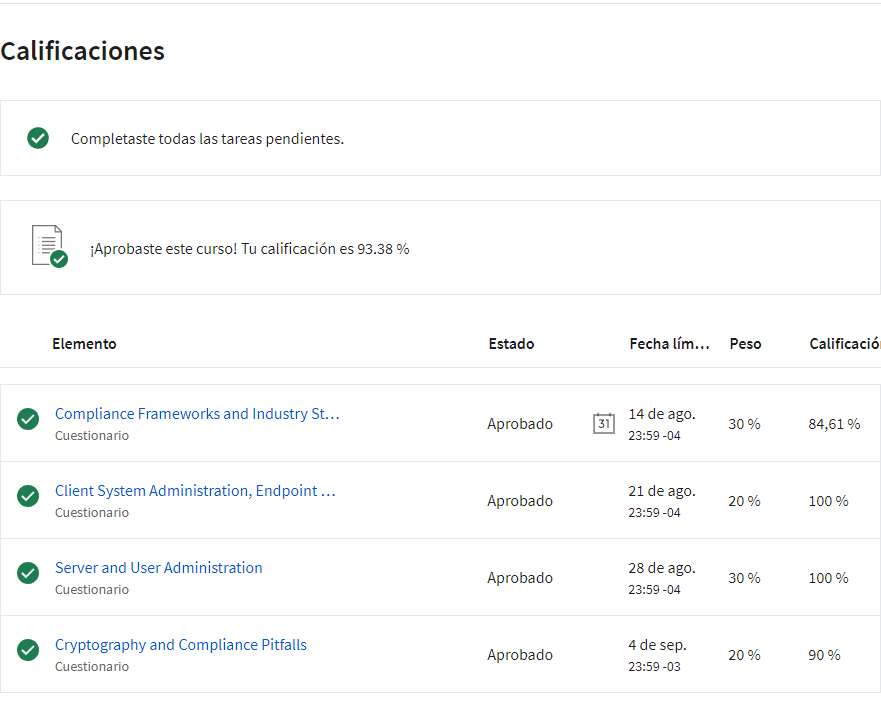

Certificado de Aprobación.

Nice post. I learn something totally new and challenging on websites

Thank you for your support, I am at your service for any cybersecurity topic that you would like to discuss and learn about on this blog.

I loved as much as you will receive carried out right here The sketch is tasteful your authored subject matter stylish nonetheless you command get got an edginess over that you wish be delivering the following unwell unquestionably come further formerly again as exactly the same nearly very often inside case you shield this hike

Thank you for your advice, you can make more suggestions whenever you want, I leave you my Telegram https://t.me/+c_SQll3hYvtiZjhh

Hey, cool post There is an issue with your website in Internet Explorer; could you please check this? Because of this issue, many people will overlook your excellent article because IE is still the most used browser.